Identifying ATT&CK Tactics in Android Malware Control Flow Graph Through Graph Representation Learning and Interpretability¶

为了缓解恶意软件威胁,理解恶意软件行为是重要的。MITRE ATT&CK指定了恶意软件技术、策略和程序(TTP)的枚举。然而没有一种自动化的程序,如果给定的恶意软件是可执行程序,恶意软件的控制流的哪个部分和特定的TTP连接。本文提出了一种自动化的方法在恶意软件CFG的子部分定位TTP。这种方法利用了表示学习和机器学习解释的工具。

Motivation¶

MITRE ATT&CK TTP应用于将恶意软件联系到某个家族,并且是手动完成的。本文使用CFG识别CFG的动作子集中哪个部分符合某个特定的TTP。

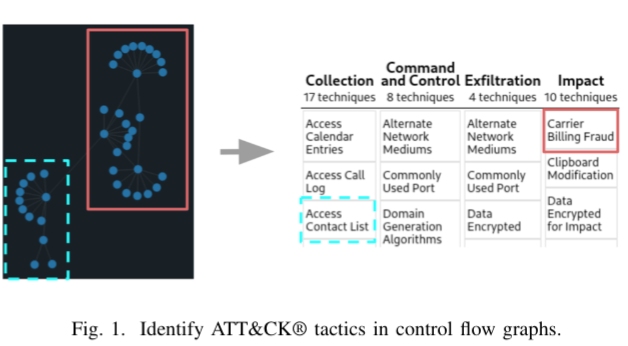

本文通过应用Android恶意软件图机器学习识别CFG种的ATT&CK TTP。本文的方法将CFG的一个子图和TTP连接起来。使用图神经网络(GNN)表示学习处理CFG,创建一个分类关联TTP的模型。使用归因技术识别CFG种和某个TTP连接的子图。

Methodology¶

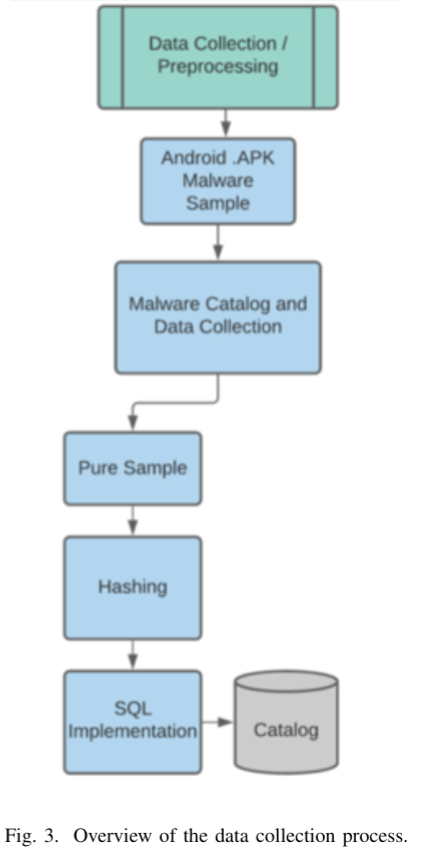

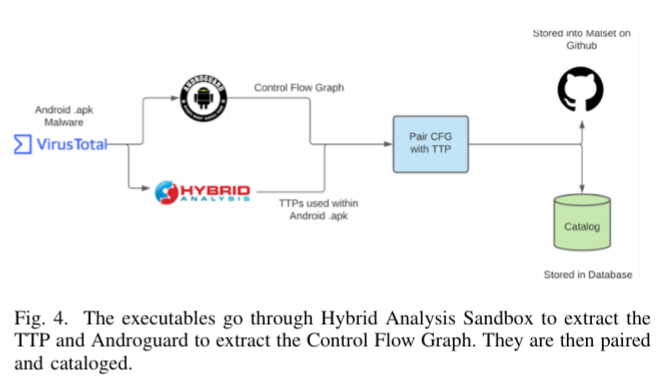

- 数据收集和处理,训练图TTP分类器

- 用于TTP分类任务的SIR-GN

SIR-GN可以给每一个节点产生向量表示,生成伪邻接矩阵。使用随机森林算法分类TTP

- 利用TTP归因识别CFG的子图

为了识别用于TTP分类的子图,使用SHAP来生成图表示。