The Circle Of Life: A Large-Scale Study of The IoT Malware Lifecycle¶

现有的防御方法可能无法补救IoT恶意软件攻击。本文通过系统化和经验化研究IoT恶意软件生命周期并和传统恶意软件做比较调查了这个问题。本文在研究了超过166K个基于Linux的恶意软件,并将结果和之前总结桌面和移动恶意软件对比,回答了关于防御是否准备就绪的关键问题。基于研究结果,推断出防御IoT恶意软件可能的技术,但最终发现目前没有有效的方法处理大规模IoT恶意软件感染情况。

Motivation¶

自动Mirai僵尸网络爆发以来,很多关于IoT恶意软件经济系统的研究开始了,因此研究IoT恶意软件生命周期对于IoT设备安全很重要。

需要研究的内容:IoT恶意软件感染系统,部署的payload,持久化,资源滥用,基础设施操作。回答如下问题

- RQ1:IoT恶意软件和传统恶意软件不同吗

- RQ2:现有的反恶意软件技术能否有效防御IoT恶意软件

Method¶

RQ1: 通过比较IoT恶意软件和传统恶意软件的生命周期,找到相似和不同

RQ1可以帮助安全社区理解IoT恶意软件的演化趋势

RQ2:定性评估传统反恶意软件技术如何工作并判断效率

RQ2可以帮助安全社区测量是否有防御技术,可以抵抗快速发展的IoT威胁

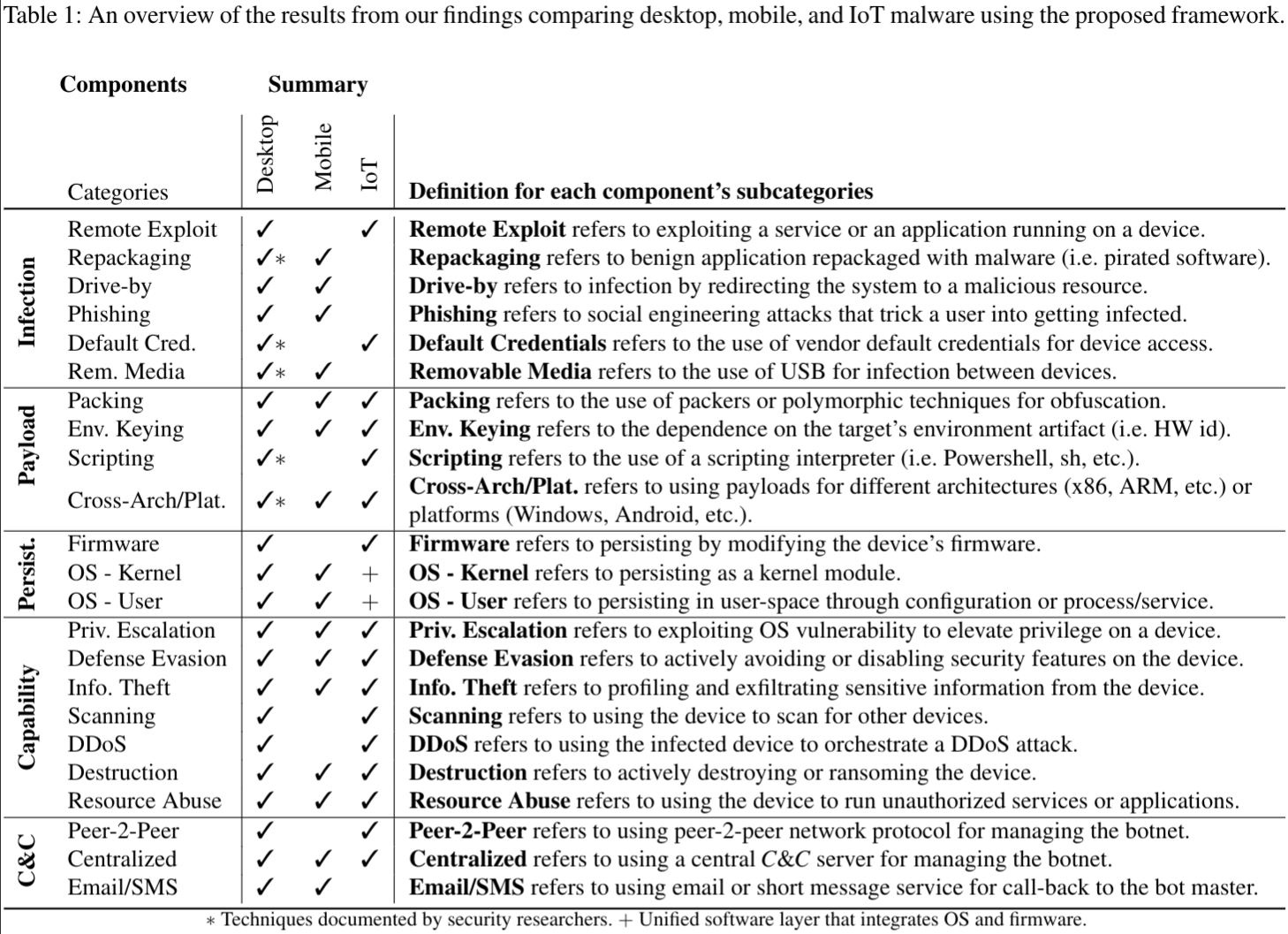

分析框架:感染向量、Payload、持久化策略、功能、C&C基础设施

数据集来自VT,识别项目包括:ELF格式、之前VT没有提交过的、架构不是x86或x86_64,不是Android类型、不是链接库和coredump,也不是so文件,小于30MB,至少有一个反病毒引擎检测到

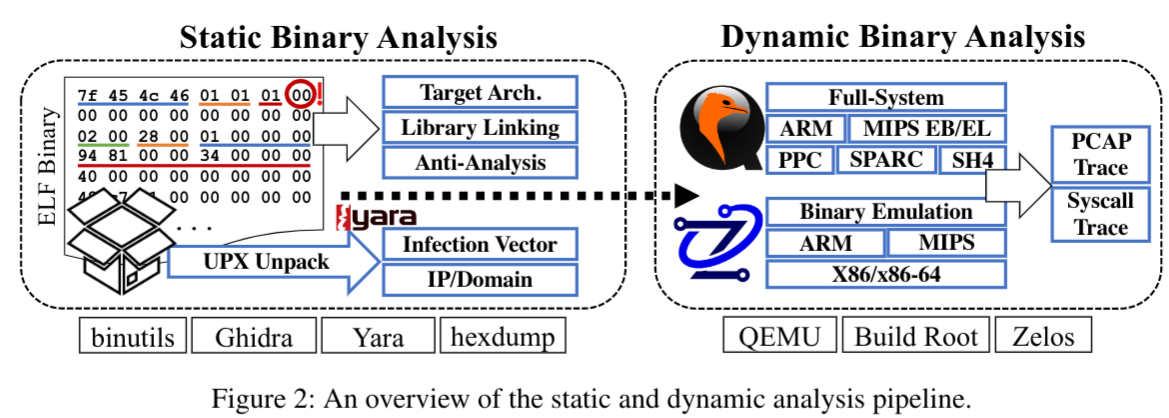

分析方法:

- 元数据分析

- 静态分析

- 动态分析

Result¶

- IoT恶意软件和传统恶意软件在关键领域存在不同,包括感染向量和C&C交流

- 对于很多IoT恶意软件变种来说,基于签名的检测方法缺少覆盖率,引起至少15%的恶意软件会采用打包方式逃避检测

- 在只读系统上,IoT恶意软件使用多种持久化方法,通过使用厂商提供的工具。

- 多种能力集成到了IoT恶意软件中,包括代理、设备崩溃和数据窃取

- 现有的恶意软件经济系统没有发挥全部能力,但是由于IoT设备的数量,也会成为一个严重问题

Contributions¶

- 提出了一种心得分析框架,可以捕获恶意软件的生命周期,利用感染向量、payload属性、持久化方法,能力、C&C基础设施

- 使用上面的框架系统化了研究传统恶意软件的25篇论文

- 通过测试超过166K个样本研究IoT恶意软件

- 制作了最大的和最深度的IoT恶意软件数据集,https://badthings.info